Category: Système

Ubuntu : Lire un DVD (protégé par CSS)

Les DVD du commerce sont souvent protégés contre les copies grâce au système CSS (Content Scrambling System). Le résultat de cette protection anti-copie c’est qu’un DVD devient souvent illisible dans certaines distributions Linux (dont Debian et Ubuntu).

Pour contourner ce système anti-copie et enfin réussir à lire le DVD acheté, il faut installer la bibliothèque libdvdcss en installant le package ubuntu-restricted-extras puis en lançant le script d’installation de libdvdcss :

sudo apt-get install ubuntu-restricted-extras sudo sh /usr/share/doc/libdvdread4/install-css.sh

Une fois cette installation terminée, il faut redémarrer le lecteur de DVD (VLC par exemple).

Source : http://doc.ubuntu-fr.org/lire_un_dvd

Pour information :

La légalité du contournement du système anti-copie

En France, la loi DADVSI et le décret d’application du 23 décembre 2006 rendaient ambiguë la possibilité de lire un film sur DVD commercial en utilisant dans des systèmes d’exploitation libres, comme Ubuntu, puisque aucun logiciel officiel de déchiffrement n’était disponible. L’arrêt du Conseil d’État du 16 juillet 2008 lève l’ambiguïté, en confirmant notamment que l’utilisation d’un logiciel libre, interopérant avec une mesure technique à l’aide d’informations obtenues par décompilation des éléments logiciels de cette dernière, n’a rien d’illicite au regard de la loi DADVSI et de ce décret. (Plus d’informations)

Si en France le contournement d’une mesure technique de protection est légalement autorisée dans un but d’interopérabilité, il peut en être autrement dans d’autres pays. Nous vous recommandons de vous renseigner davantage à propos de la légalité du contournement des systèmes anti-copie dans un but d’interopérabilité dans votre pays avant d’appliquer l’une ou l’autre des méthodes exposées ci-dessous. Ubuntu-FR ne saurait être tenu responsable en cas de non-respect de la législation dans votre pays.

Compter le nombre de différences entre deux fichiers

La commande diff permet de visualiser la différence entre deux fichiers. Il est possible de l’utiliser avec la commande grep pour compter ce nombre de différences :

diff -C 0 fichier1 fichier2 | grep -c ‘^************$’

L’option -C 0 va insérer la ligne ************ entre chaque différence. grep -c va compteur le nombre de lignes séparatrices.

Windows shell : sc

Avec la ligne de commande du shell Windows, il est possible d’interagir sur les services d’une machine Windows locale ou distante. La commande est sc. La syntaxe à utiliser est la suivante :

sc [\\server] [command] [service_name] [Options]

Voici quelques exemples d’utilisation :

- Créer un nouveau service : sc \\serveurDistant create NewService binpath=C:\…\monService.exe

- Supprimer un service : sc \\serveurDistant delete ServiceName

- Lister les services d’un ordinateur : sc \\serveurDistant query

- Afficher un service en particulier : sc \\serveurDistant query ServiceName

- Démarrer un service : sc \\serveurDistant start ServiceName

- Arrêter un service : sc \\serveurDistant stop ServiceName

Pour un service en local il suffit de supprimer la référence au serveur distant. Pour plus d’information : http://www.microsoft.com/resources/documentation/windows/xp/all/proddocs/en-us/sc.mspx?mfr=true

Gnome : association des fichiers et des applications

En mettant à jour mon système Ubuntu j’ai remarqué qu’il modifiait le fichier qui décrit l’association par défaut des types de fichier avec les applications : /etc/gnome/defaults.list

Le format est assez simple lorsque l’on connaît le type du fichier à utiliser. Par exemple, pour associer les fichiers Excel avec l’application “Excel” de la suite bureautique libreoffice : application/msexcel=libreoffice-calc.desktop

Pour changer l’association par défaut pour un utilisateur uniquement, le fichier à modifier se trouve ici : ~/.local/share/applications/mimeapps.list

Adresses IP des FAIs

Comment connaître les adresses IPs publiques dont disposent les fournisseurs d’accès internet ?

- Trouver une IP de ce fournisseur : en ligne de commande : “ping www.monFournisseur.fr”

- Aller sur le site internet http://www.ripe.net/perl/whois

- Saisir l’adresse IP ci-dessus

Vous obtenez ainsi toutes les informations techniques du FAI.

mod_jk : Apache & tomcat

A chaque fois que j’essaie de configurer un tomcat derrière un serveur apache, je tombe toujours sur les mêmes problèmes, je perds toujours du temps à retrouver les mêmes solutions dans les documentations. C’est pour cela que j’écris cet article que j’espère le plus simple et pratique que possible.

Après avoir installé les deux serveurs, il faut télécharger le module apache mod_jk (la version 1.2) sur ce site : http://tomcat.apache.org/download-connectors.cgi.

Déposer le fichier mod_jk.so (qui se trouve dans l’archive téléchargée) dans le répertoire $APACHE_HOME/modules/. Pour configurer ce connecteur, deux fichiers sont nécessaires

- workers.properties : permet au connecteur de se connecter au serveur tomcat.

- httpd.conf : permet au connecteur de rediriger les requêtes HTTP vers le serveur tomcat.

Voici un fichier worker.properties exemple :

# La liste des workers worker.list= worker1, jkstatus # Configuration du worker1 : connexion à tomcat worker.worker1.type=ajp13 worker.worker1.host=localhost worker.worker1.port=8009 # Configuration de jkstatus : agrège des statistiques sur le connecteur worker.jkstatus.type=status

Voici quelques lignes à ajouter au fichier httpd.conf pour configurer mod_jk :

LoadModule jk_module modules/mod_jk.so JkWorkersFile workers.properties JkLogFile /usr/local/apache/logs/mod_jk.log JkLogLevel info JkLogStampFormat "[%a %b %d %H:%M:%S %Y] "

Une fois cette communication faite il faut rendre les applications tomcat visibles depuis Apache. Cette étape peut être aussi bien réalisée à partir du fichier httpd.conf que worker.properties. Par exemple, voici la directive à ajouter au fichier de configuration du serveur Apache :

JkMount /my-webapplication/* worker1 JkMount /my-webapplication worker1 JkMount /jkstatus* jkstatus

Il existe beaucoup d’autre façons de configurer ces deux serveurs. Pour plus d’information voici quelques sites qui décrivent dans les détails les différentes configurations possibles :

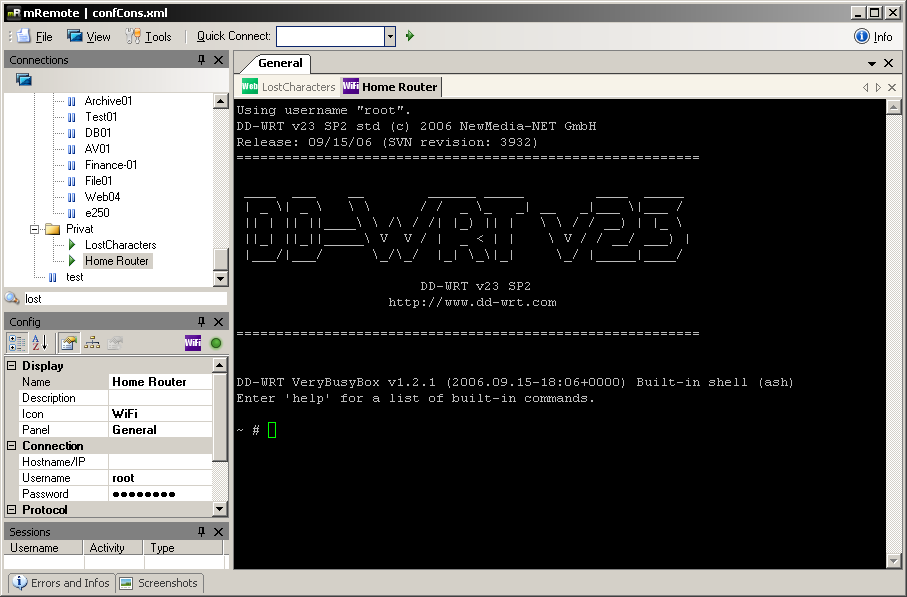

Remote connection manager : mRemoteNG

Depuis quelques années j’ai adopté putty connection manager pour gérer dans un même logiciel toutes mes connexions réseaux. Il permet de mutualiser toutes les fenêtres putty dans une même interface à onglets. Mais je me suis vu obligé de trouver une alternative car ce logiciel n’a plus l’air d’être développé. Pire encore, je n’ai pas réussi à exécuter la dernière version que j’ai trouvé sur un site de téléchargement tiers…

Je me suis alors rendu compte que ce n’était pas l’offre qui manquait. J’ai essayé mRomteNg et je l’ai tout de suite adopté. Il peut se connecter en mode terminal ou graphique selon le protocole utilisé. D’ailleurs voici l’ensemble des protocoles supportés :

- RDP (Remote Desktop/Terminal Server)

- VNC (Virtual Network Computing)

- ICA (Citrix Independent Computing Architecture)

- SSH (Secure Shell)

- Telnet (TELecommunication NETwork)

- HTTP/HTTPS (Hypertext Transfer Protocol)

- rlogin

- Raw Socket Connections

De plus je trouve l’interface très intuitive avec ses trois “écrans” :

- “Connections” : liste des connections enregistrées

- “Config” : propriété de la connexion sélectionnée

- Et un écran général composé de plusieurs onglets : un par session

Voici un aperçu de mRemoteNG :

find -exec

Je ne sais jamais comment utiliser la commande Unix find pour exécuter une autre commande sur la base des fichiers trouvés. C’est une commande très pratique et puissante. Donc un échec se traduit forcément par une grande frustration.

En lisant l’explication du manuel (man find), je comprends rapidement le principe suivant : lorsqu’un fichier est trouvé, la commande suivant l’option -exec est exécutée. Il faut échapper les caractères spéciaux comme le point virgule de fin de commande pour éviter qu’ils ne soient interprétés par le shell lui même. Enfin, les caractères {} servent à utiliser le fichier trouvé par la commande find. Par exemple, voici comment déplacer tous les fichiers .txt d’un répertoire vers un autre :

Il y a trois fichiers txt et un fichier log dans le répertoire test. Le répertoire test2 est vide :

*@*:/home/*$ ll test

total 0

-rwxrwxrwx 1 root root 0 2011-02-20 23:28 txt1.log

-rwxrwxrwx 1 root root 0 2011-02-20 23:27 txt1.txt

-rwxrwxrwx 1 root root 0 2011-02-20 23:28 txt2.txt

-rwxrwxrwx 1 root root 0 2011-02-20 23:28 txt3.txt

*@*:/home/*$ ll test2/

total 0

*@*:/home/*$ find test/ -name *.txt

test/txt1.txt

test/txt2.txt

test/txt3.txt

Pour déplacer les fichiers txt du répertoire test vers le répertoire test2 on utilise la commande mv :

*@*:/home/*$ find test/ -name *.txt -exec mv {} test2/ ;

On vérifie l’opération :

*@*:/home/*$ ll test

total 0

-rwxrwxrwx 1 root root 0 2011-02-20 23:28 txt1.log

*@*:/home/*$ ll test2/

total 0

-rwxrwxrwx 1 root root 0 2011-02-20 23:27 txt1.txt

-rwxrwxrwx 1 root root 0 2011-02-20 23:28 txt2.txt

-rwxrwxrwx 1 root root 0 2011-02-20 23:28 txt3.txt

Firesheep : Man in the middle

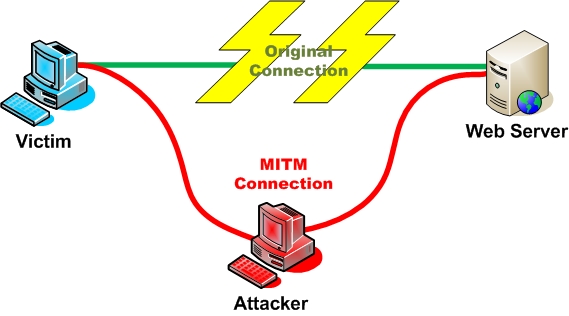

Cette semaine, j’ai appris qu’il existait une extention Firefox pour récupérer des informations personnelles sur nos voisins de réseaux (d’autres machine du même réseau IP) lorsqu’ils naviguent sur des sites tels que Facebook : Firesheep. L’auteur présente cette extension comme révolutionnaire car elle permet de voir le trafic internet d’un autre ordinateur. C’est oublier qu’aujourd’hui, nous sommes tous connectés sur des switchs et non des hubs. Cela veut dire qu’une machine ne peut pas voir le trafic généré par une autre même si elles sont sur le même réseau IP.

Il est possible cependant de contourner ce problème en trompant la machine victime en faisant passer son trafic par la machine attaquante comme sur l’illustration suivante :

Voici un site internet qui va vous aider à faire cette opération avec la ligne de commande. Il existe aussi un logiciel spécialement fait pour ce genre d’attaque : Ettercap. Voici un tutorial pour utiliser Ettercap. De mon coté j’ai du installer ettercap-ng puis utiliser la commande avec l’utilisateur root car autrement, j’avais une erreur sur les interfaces réseaux.

Pour éviter de tomber dans ce piège, la machine victime doit vérifier systématiquement la validité des certificats utilisés sur les sites Internet. En générale, cette information apparaît sous la forme d’un icon d’un cadena fermé sur votre navigateur).